Hoy en día es evidente la necesidad de estar interconectados, Internet a lo largo del mundo se ha convertido en una necesidad básica para la humanidad y es por ello que no deberían existir carencias en su seguridad, dada esta premisa me he planteado las siguientes preguntas:

¿Qué tan segura son las redes en Chile?

¿Cómo es posible evaluar su seguridad?

Lo primero que se me ocurrió fue obtener el rango de IPs registradas en nuestro país, una rápida búsqueda por Google nos facilita el cometido.

Alcance y limitaciones

El alcance de esta auditoría de red se basó en la lista de rangos de IP recolectados en Internet y en aquellas máquinas que tuvieran una conexión a Internet por alguno de los siguientes puertos:

| Lista de Puertos |

| 80 |

| 8080 |

| 8181 |

| 1080 |

Realización de pruebas

Las pruebas que realicé en esta auditoría se basaron en pruebas de fuerza bruta, las cuales fueron potenciadas por la facilidad de recolección de claves genéricas utilizadas por las distintas compañías de Chile en los routers (foros y páginas de técnicos en donde intercambian y publican claves). Además de ello se utilizaron exploits públicos en routers y dispositivos desactualizados.

Resultados obtenidos

Del rango total de IPs escaneadas, se encontraron 16.652 dispositivos vulnerables, lo cual es un número alarmante. Los datos que pudieron ser obtenidos se definen a continuación:

- Dirección IP

- Puerto

- Clave de acceso

- BSSID

- ESSID

- Seguridad

- Clave Wifi

- WPS Pin

- Dirección LAN

- DNS

En base a los datos obtenidos, fue posible recolectar la siguiente información:

- Las 10 claves más utilizadas para acceder al panel de administración de los routers:

| Nº | Usuario:Clave |

| 1 | root:admin |

| 2 | [vacío]:c3t3.P@ss.@dm |

| 3 | admin:admin |

| 4 | User:admin |

| 5 | user:admin |

| 6 | admin:[vacío] |

| 7 | admin:123456 |

| 8 | admin:password |

| 9 | user:[vacío] |

| 10 | admin:qwerty |

- Las 5 claves más utilizadas para acceder a los routers:

| Nº | Clave |

| 1 | 12345678 |

| 2 | internet |

| 3 | 1234567890 |

| 4 | 123456789 |

| 5 | a1b2c3d4e5 |

- Los 3 routers más vulnerables:

| Nº | Modelo | Compañía | Total |

| 1 | Huawei HG8245 |

Entel Chile S.A. | 11.739 |

| 2 | Micro DSL | Movistar Chile | 850 |

| 3 | Thomson Router |

VTR Banda Ancha S.A. | 739 |

- Los 5 WPS Pin más utilizados:

| Nº | WPS Pin |

| 1 | 12345670 |

| 2 | 34412916 |

| 3 | 47888777 |

| 4 | 18625790 |

| 5 | 10847138 |

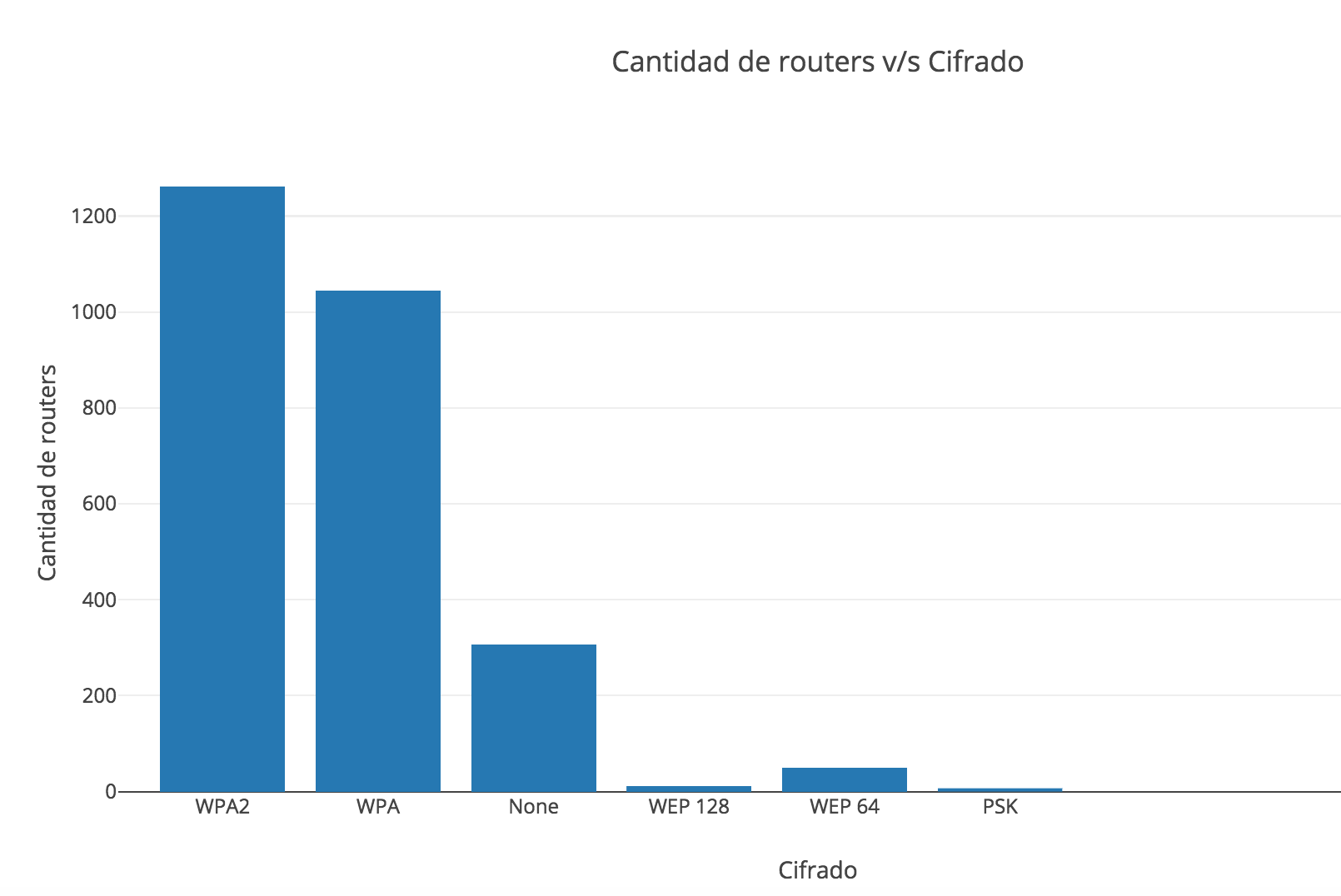

- Gráfico de barras “Cantidad de routers v/s Cifrado“:

Riesgo para los usuarios afectados

Uno de los principales riesgos para los usuarios afectados por una configuración por defecto radica en la capacidad de que un atacante podría adulterar las configuraciones del router pudiendo desactivar el firewall, cambiar el DNS (phishing), activar DMZ o Port Forwarding con la intención de explotar posibles fallos de seguridad en uno de los hosts de la red, localizar la ubicación del dispositivo afectado o eliminar los registros de grabación.

PoC – Modificación masiva de DNS

Mediante Python, es posible diseñar un script capaz de modificar la configuración de todos los routers Huawei HG8245 con clave por defecto y adicionar un DNS que apunte a una IP controlada por el atacante con la finalidad de realizar phishing.

Paralelamente a la modificación masiva de DNS, el atacante podría utilizar la herramienta Social-Engineer Toolkit (SET) para levantar un servidor de phishing y comenzar a recolectar credenciales.

Pudiendo de esta forma desarrollar un sofisticado y masivo ataque de phishing, capaz de realizar el robo de credenciales de más de 11.000 routers.

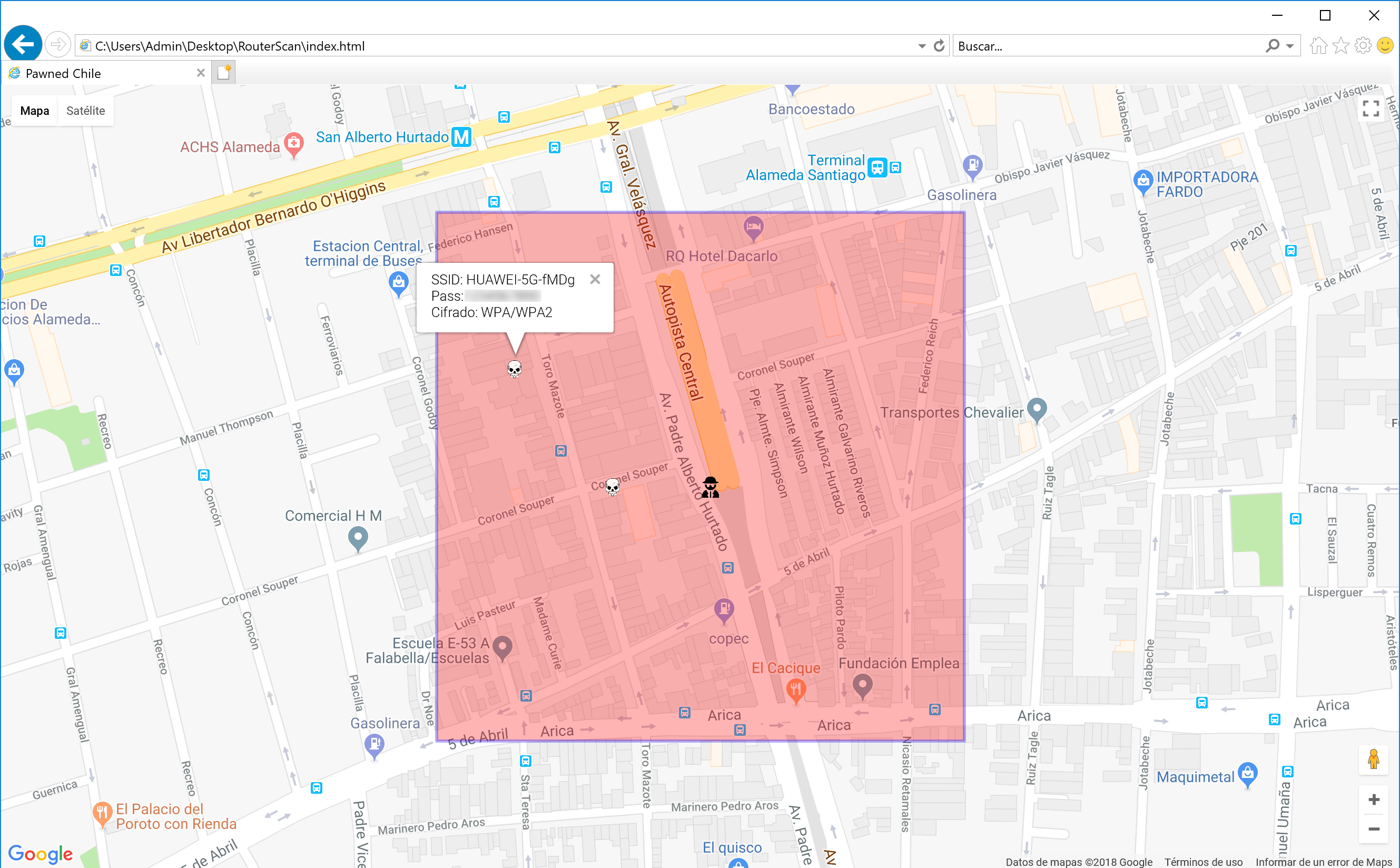

PoC – Localización de dispositivos

Por medio de Google Maps, WiGLE y MySQL, es posible diseñar una aplicación web capaz de localizar los dispositivos comprometidos:

PoC – Acceso a cámaras IP

Se vulneró el control de acceso de más de 1.400 cámaras IP:

Recomendaciones para los usuarios afectados

Se recomienda cambiar la configuración de los dispositivos conectados a Internet, actualizar su firmware y revisar los logs de acceso.

Conclusión

Como conclusión es posible visualizar los riegos que implica exponer un dispositivo desactualizado o con configuraciones por defecto en Internet. Aún cuando se posee la premisa de que la seguridad radica solamente en el hecho de tener una contraseña robusta para acceder a Internet, esta entrada demuestra la existencia de nuevos vectores de ataque para obtener información sensible de los dispositivos conectados a Internet, los cuales por lo general pasan desapercibidos por los usuarios desinformados o aquellos que confían ciegamente en las configuraciones estándar de las compañías de Internet.

Futuras investigaciones

Esta investigación deja abierta un sinfín de posibilidades, pues me limité a un cierto rango de IPs en conjunto a un rango limitado de puertos, por lo cual se sugiere al lector el planteamiento de alguna de las siguientes preguntas:

¿Qué tan segura son las claves que se utilizan en los protocolos FTP, RDP y los distintos gestores de base de datos?

¿Cuál es el tiempo de reacción frente a los nuevos descubrimientos de vulnerabilidades?

¿Cuáles son los servicios y SO’s más utilizados en Chile?

Un Comentario